在開發各種網路系統時, 不管是 安全分析, 流量分析, 協定分析…等都逃不了封包分析的命運, 在開發階段, 我們時常會建立 local server 進行測試, 前陣子因為特殊原因必須要分析封包時才赫然發現 Wireshark 在 Windows 上竟然無法擷取 loopback 介面的封包(127.0.0.1 之類的, 只要是本機持有的 IP 都不行), 根據 Wireshark 官方說法是不支援, 只好開始尋找其他方法.

在經過各種嘗試, 最終只剩下 NPacp, NetCap, RawCap 這三個工具可以達成我的目的, 網路上也有人提過 KB-839013 但實測後發現沒有任何效果.

最後我選擇了 RawCap, 因為他輕巧免安裝, 又可以產生 pcap 讓我繼續用 Wireshark 分析

RawCap

使用方法

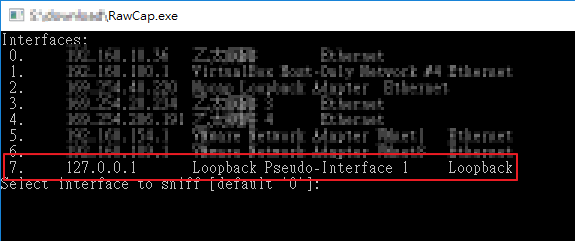

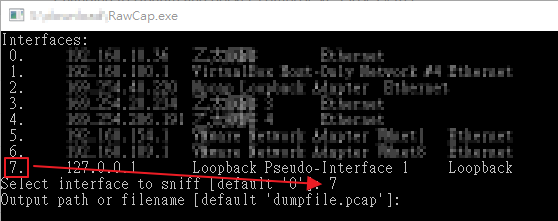

程式一執行就會列出可以用的網路介面卡, 在這邊我的 LoopBack 卡是 7號

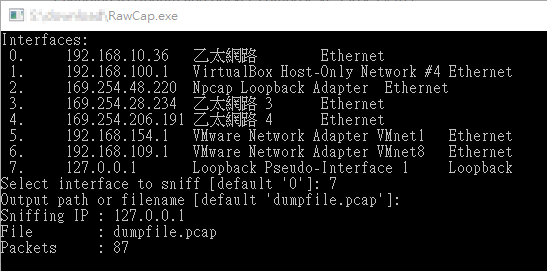

在選擇完介面後, 程式會詢問檔案名稱, 這邊我維持預設 dumpfile.pcap

開始擷取封包後, 只要按下 Ctrl+C 便可以停止錄製並退出程式

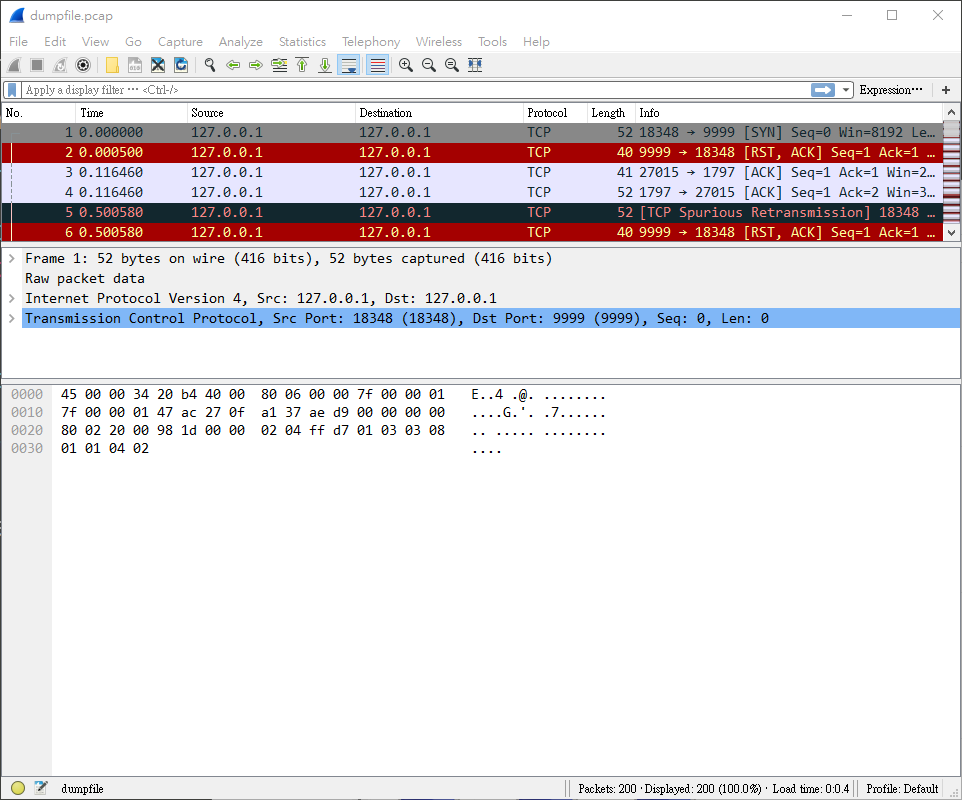

在 RawCap 的所在目錄就會出現 dumpfile.pcap, 這便是我們要的擷取結果, 使用 Wireshark 開啟就可以看到之前無法擷取的 loopback 封包